Ths.KTS NGUYỄN PHƯỚC DỰ

Tài liệu học Revit, Tác giả : ThS.KTS.Nguyễn Phước Dự

B.4.2 Các chính sách và quy trình phải được áp dụng trong toàn bộ vòng đời thông tin chung

bao gồm:

Tài liệu tham khảo

Sách học BIM & Revit, Tác giả : ThS.KTS.Nguyễn Phước Dự

Phụ lục A

(thông tin)

(thông tin)

Thông tin về bối cảnh bảo mật

A.1 Hiểu các vấn đề bảo mật tiềm ẩn

Sử dụng lời khuyên bảo mật có sẵn, tổ chức(các tổ chức) cần hiểu rõ:

a) phạm vi các mối đe dọa có thể tìm cách lợi dụng các lỗ hổng để:

A.1 Hiểu các vấn đề bảo mật tiềm ẩn

Sử dụng lời khuyên bảo mật có sẵn, tổ chức(các tổ chức) cần hiểu rõ:

a) phạm vi các mối đe dọa có thể tìm cách lợi dụng các lỗ hổng để:

1) làm tổn hại đến giá trị và tuổi thọ của các sáng kiến và dự án;

2) làm tổn hại đến giá trị, tuổi thọ và việc sử dụng liên tục các tài sản, sản phẩm và/hoặc dịch vụ của tổ chức;

3) gây hại, thiệt hại hoặc đau khổ cho, hoặc làm tổn hại đến, nhân viên của tổ chức hoặc những người dùng khác của tài sản hoặc dịch vụ;

4) phá vỡ hoặc làm hỏng thông tin và/hoặc hệ thống;

5) gây tổn hại đến danh tiếng; và/hoặc

6) thu thập dữ liệu cá nhân, sở hữu trí tuệ hoặc thông tin nhạy cảm về mặt thương mại;

LƯU Ý 1 Các mối đe dọa bao gồm khủng bố, hành động thù địch của các quốc gia, gián điệp thương mại, tội phạm có tổ chức,các nhà hoạt động, tác nhân đơn độc, tin tặc và người trong cuộc có ác ý.

2) làm tổn hại đến giá trị, tuổi thọ và việc sử dụng liên tục các tài sản, sản phẩm và/hoặc dịch vụ của tổ chức;

3) gây hại, thiệt hại hoặc đau khổ cho, hoặc làm tổn hại đến, nhân viên của tổ chức hoặc những người dùng khác của tài sản hoặc dịch vụ;

4) phá vỡ hoặc làm hỏng thông tin và/hoặc hệ thống;

5) gây tổn hại đến danh tiếng; và/hoặc

6) thu thập dữ liệu cá nhân, sở hữu trí tuệ hoặc thông tin nhạy cảm về mặt thương mại;

LƯU Ý 1 Các mối đe dọa bao gồm khủng bố, hành động thù địch của các quốc gia, gián điệp thương mại, tội phạm có tổ chức,các nhà hoạt động, tác nhân đơn độc, tin tặc và người trong cuộc có ác ý.

b) phạm vi các kỹ thuật do thám thù địch truyền thống và đang phát triển mà các sáng kiến, dự án, tài sản, sản phẩm, dịch vụ và thông tin cá nhân có thể dễ bị tổn thương;

LƯU Ý 2 Trong quá trình do thám thù địch, bên thù địch đang tìm kiếm thông tin:

1) có thể khai thác về bảo mật (ví dụ: lỗ hổng vật lý hoặc cấu hình hệ thống);

2) để xác định phương thức hoạt động;

3) về trạng thái bảo mật (tức là khả năng bị phát hiện/khả năng thành công);

4) về mô hình cuộc sống của một cá nhân, nhóm cá nhân hoặc mô hình sử dụng tài sản.

LƯU Ý 3 Theo quan điểm của bên thù địch, việc đạt được kế hoạch tấn công thành công phụ thuộc vào độ tin cậy của thông tin này và khả năng khai thác thông tin này trước khi có thể triển khai các biện pháp phòng ngừa.

1) có thể khai thác về bảo mật (ví dụ: lỗ hổng vật lý hoặc cấu hình hệ thống);

2) để xác định phương thức hoạt động;

3) về trạng thái bảo mật (tức là khả năng bị phát hiện/khả năng thành công);

4) về mô hình cuộc sống của một cá nhân, nhóm cá nhân hoặc mô hình sử dụng tài sản.

LƯU Ý 3 Theo quan điểm của bên thù địch, việc đạt được kế hoạch tấn công thành công phụ thuộc vào độ tin cậy của thông tin này và khả năng khai thác thông tin này trước khi có thể triển khai các biện pháp phòng ngừa.

c) khả năng các thành phần hoặc tài sản hoặc sản phẩm riêng lẻ sẽ được nhúng trong một tài sản, sản phẩm hoặc hệ thống lớn hơn có thể bị làm giả, cố ý hoặc gian lận, kém tiêu chuẩn hoặc bị nhiễm bẩn;

d) khả năng tiềm ẩn và tác động tiềm ẩn của các hành vi độc hại do nhiều mối đe dọa bên ngoài và bên trong gây ra, bao gồm phần mềm độc hại, tin tặc hoặc nhân viên bất mãn có thể xâm phạm:

d) khả năng tiềm ẩn và tác động tiềm ẩn của các hành vi độc hại do nhiều mối đe dọa bên ngoài và bên trong gây ra, bao gồm phần mềm độc hại, tin tặc hoặc nhân viên bất mãn có thể xâm phạm:

1) thông tin nhạy cảm về mặt thương mại và/hoặc sở hữu trí tuệ;

2) thông tin cá nhân;

3) tính toàn vẹn của siêu dữ liệu; hoặc

4) tính toàn vẹn của dữ liệu tham chiếu chính

2) thông tin cá nhân;

3) tính toàn vẹn của siêu dữ liệu; hoặc

4) tính toàn vẹn của dữ liệu tham chiếu chính

LƯU Ý 4 Các hành vi độc hại có thể dẫn đến mất mát, tiết lộ hoặc làm hỏng, hoặc truy cập trái phép hoặc

thay đổi trái phép thông tin.

thay đổi trái phép thông tin.

e) khả năng các hệ thống không an toàn hoặc bảo trì kém có thể tiết lộ hoặc cho phép truy cập trái phép vào thông tin nhạy cảm;

f) khả năng thông tin được sử dụng để tiến hành phân tích mô hình cuộc sống nhằm tạo điều kiện cho việc khai thác có chủ đích hoặc tội phạm các thói quen, thói quen thường ngày và sở thích;

g) khả năng thông tin tổng hợp:

f) khả năng thông tin được sử dụng để tiến hành phân tích mô hình cuộc sống nhằm tạo điều kiện cho việc khai thác có chủ đích hoặc tội phạm các thói quen, thói quen thường ngày và sở thích;

g) khả năng thông tin tổng hợp:

1) dẫn đến việc xác định danh tính của cá nhân hoặc nhóm cá nhân;

2) tiết lộ thông tin nhạy cảm về các sáng kiến, dự án, tài sản, sản phẩm, dịch vụ, cá nhân hoặc cộng đồng; hoặc

2) tiết lộ thông tin nhạy cảm về các sáng kiến, dự án, tài sản, sản phẩm, dịch vụ, cá nhân hoặc cộng đồng; hoặc

3) tiết lộ thông tin về cấu hình tài sản, sản phẩm, thành phần và/hoặc phần mềm trong một hệ thống.

LƯU Ý 5 Rủi ro tổng hợp có thể phát sinh từ:

1) tổng hợp bằng cách tích lũy, trong đó khối lượng thông tin được lưu trữ cùng nhau làm tăng mức độ tác động sẽ xảy ra nếu thông tin bị xâm phạm;

2) tổng hợp theo liên kết, trong đó liên kết các loại thông tin khác nhau, tự chúng có ít hoặc không có tác động khi bị xâm phạm, có mức độ tác động cao hơn khi được liên kết với nhau; hoặc

3) kết hợp giữa tích lũy và liên kết.

LƯU Ý 5 Rủi ro tổng hợp có thể phát sinh từ:

1) tổng hợp bằng cách tích lũy, trong đó khối lượng thông tin được lưu trữ cùng nhau làm tăng mức độ tác động sẽ xảy ra nếu thông tin bị xâm phạm;

2) tổng hợp theo liên kết, trong đó liên kết các loại thông tin khác nhau, tự chúng có ít hoặc không có tác động khi bị xâm phạm, có mức độ tác động cao hơn khi được liên kết với nhau; hoặc

3) kết hợp giữa tích lũy và liên kết.

h) rủi ro về danh tiếng phát sinh từ các vấn đề được liệt kê ở trên.

A.2 Tư vấn bảo mật

A.2.1 Để hỗ trợ phát triển phương pháp tiếp cận chú trọng đến bảo mật, tổ chức(các tổ chức) nên sử dụng hướng dẫn bảo mật phù hợp để xin lời khuyên về các rủi ro bảo mật phát sinh do tính khả dụng cao hơn của thông tin, tích hợp các dịch vụ và hệ thống, và sự phụ thuộc ngày càng tăng vào các hệ thống dựa trên công nghệ.

A.2.2 Nếu tổ chức(các tổ chức) đã chú trọng đến bảo mật, tổ chức có thể có những người có trình độ và kinh nghiệm phù hợp, có đủ hiểu biết về quản trị, vật lý, công nghệ, nhân sự và an ninh con người cũng như các mối quan hệ và sự phụ thuộc lẫn nhau giữa chúng, những người có thể cung cấp lời khuyên và hỗ trợ đầy đủ để hiểu bối cảnh bảo mật. Trong trường hợp không có, cần tìm kiếm lời khuyên của chuyên gia bảo mật bên ngoài.

A.2.1 Để hỗ trợ phát triển phương pháp tiếp cận chú trọng đến bảo mật, tổ chức(các tổ chức) nên sử dụng hướng dẫn bảo mật phù hợp để xin lời khuyên về các rủi ro bảo mật phát sinh do tính khả dụng cao hơn của thông tin, tích hợp các dịch vụ và hệ thống, và sự phụ thuộc ngày càng tăng vào các hệ thống dựa trên công nghệ.

A.2.2 Nếu tổ chức(các tổ chức) đã chú trọng đến bảo mật, tổ chức có thể có những người có trình độ và kinh nghiệm phù hợp, có đủ hiểu biết về quản trị, vật lý, công nghệ, nhân sự và an ninh con người cũng như các mối quan hệ và sự phụ thuộc lẫn nhau giữa chúng, những người có thể cung cấp lời khuyên và hỗ trợ đầy đủ để hiểu bối cảnh bảo mật. Trong trường hợp không có, cần tìm kiếm lời khuyên của chuyên gia bảo mật bên ngoài.

Phụ lục B

(thông tin)

(thông tin)

Thông tin về các loại nhân sự, kiểm soát an ninh vật lý và kỹ thuật và quản lý an ninh thông tin

B.1 Các khía cạnh về nhân sự

Trong quá trình xây dựng các chính sách và quy trình liên quan đến an ninh nhân sự, các tổ chức nên cân nhắc bao gồm:

a) xác định các chức năng có rủi ro cao trong tổ chức(các tổ chức) và bất kỳ tổ chức nào được tuyển dụng như một phần của cuộc hẹn hoặc cung cấp dịch vụ;

LƯU Ý Các ví dụ về chức năng có rủi ro cao bao gồm các chức năng có quyền truy cập vào thông tin chi tiết về chiến lược an ninh, thông tin liên quan đến tài sản nhạy cảm hoặc chức năng thực hiện vai trò quản trị hệ thống CNTT hoặc quản lý thông tin chính.

b) các yêu cầu sàng lọc và thẩm định an ninh đối với bất kỳ cá nhân nào tiếp xúc với tài sản nhạy cảm,

bao gồm thông tin, cả trong vai trò chung và cụ thể;

c) các yêu cầu về năng lực an ninh của các cá nhân trong các vai trò cụ thể;

d) giới thiệu tất cả nhân sự và tổ chức mới cung cấp dịch vụ cho tổ chức(các tổ chức) để họ được thông báo đầy đủ về trách nhiệm của mình và văn hóa chú trọng đến an ninh cần thiết, bao gồm:

B.1 Các khía cạnh về nhân sự

Trong quá trình xây dựng các chính sách và quy trình liên quan đến an ninh nhân sự, các tổ chức nên cân nhắc bao gồm:

a) xác định các chức năng có rủi ro cao trong tổ chức(các tổ chức) và bất kỳ tổ chức nào được tuyển dụng như một phần của cuộc hẹn hoặc cung cấp dịch vụ;

LƯU Ý Các ví dụ về chức năng có rủi ro cao bao gồm các chức năng có quyền truy cập vào thông tin chi tiết về chiến lược an ninh, thông tin liên quan đến tài sản nhạy cảm hoặc chức năng thực hiện vai trò quản trị hệ thống CNTT hoặc quản lý thông tin chính.

b) các yêu cầu sàng lọc và thẩm định an ninh đối với bất kỳ cá nhân nào tiếp xúc với tài sản nhạy cảm,

bao gồm thông tin, cả trong vai trò chung và cụ thể;

c) các yêu cầu về năng lực an ninh của các cá nhân trong các vai trò cụ thể;

d) giới thiệu tất cả nhân sự và tổ chức mới cung cấp dịch vụ cho tổ chức(các tổ chức) để họ được thông báo đầy đủ về trách nhiệm của mình và văn hóa chú trọng đến an ninh cần thiết, bao gồm:

1) nhu cầu cung cấp và ghi lại đào tạo nhận thức chung về an ninh như một phần của dự án hoặc các hoạt động đang diễn ra, cùng với sức khỏe và an toàn, làm quen với dự án hoặc địa điểm và các đào tạo tương tự khác;

2) các chủ đề bắt buộc phải được đề cập trong các buổi nâng cao nhận thức này và các kết quả học tập cần thiết từ mỗi buổi;

2) các chủ đề bắt buộc phải được đề cập trong các buổi nâng cao nhận thức này và các kết quả học tập cần thiết từ mỗi buổi;

e) các yêu cầu về nhận thức và đào tạo an ninh chung để phát triển và thúc đẩy văn hóa chú trọng đến an ninh, bao gồm đào tạo bồi dưỡng;

f) các yêu cầu về đào tạo an ninh dựa trên vai trò để tạo điều kiện thuận lợi cho việc áp dụng và duy trì văn hóa chú trọng đến an ninh;

g) các yêu cầu về đào tạo và nhận thức an ninh đang diễn ra;

h) các yêu cầu về quyền truy cập và cấp phép đối với thông tin và các mô hình thông tin; và

i) giải tán tổ chức(các tổ chức) và nhân sự.

B.2 Các khía cạnh vật lý

Trong quá trình xây dựng các chính sách và quy trình liên quan đến an ninh vật lý, tổ chức(các tổ chức) nên cân nhắc bao gồm:

a) các biện pháp an ninh vật lý cần thiết tại các địa điểm lưu giữ thông tin nhạy cảm hoặc quyền truy cập từ xa

vào các hệ thống trong bất kỳ phần nào của tài sản nhạy cảm đã được cấp;

b) khi áp dụng, các biện pháp an ninh vật lý cần thiết tại địa điểm của tài sản mới hoặc đã xây dựng;

c) khi áp dụng, bảo vệ các tài sản xây dựng lân cận không nhìn thấy và/hoặc có thể tiếp cận được; và

LƯU Ý Các tài sản xây dựng lân cận là các tài sản xây dựng (và các dịch vụ cung cấp chúng) có chung ranh giới (bao gồm bên dưới hoặc trên cao) với tài sản xây dựng đang xem xét hoặc nằm trong khu vực lân cận của tài sản xây dựng đó nhưng được phân tách về mặt vật lý bằng đường công cộng hoặc tư nhân, không gian mở công cộng hoặc tư nhân hoặc đặc điểm tương tự.

d) các biện pháp bảo vệ cần thiết cho máy tính, thiết bị điện tử và thiết bị.

B.3 Các khía cạnh công nghệ

B.3.1 Khi xây dựng các chính sách và quy trình liên quan đến bảo mật công nghệ, tổ chức(các tổ chức) nên

cân nhắc bao gồm:

f) các yêu cầu về đào tạo an ninh dựa trên vai trò để tạo điều kiện thuận lợi cho việc áp dụng và duy trì văn hóa chú trọng đến an ninh;

g) các yêu cầu về đào tạo và nhận thức an ninh đang diễn ra;

h) các yêu cầu về quyền truy cập và cấp phép đối với thông tin và các mô hình thông tin; và

i) giải tán tổ chức(các tổ chức) và nhân sự.

B.2 Các khía cạnh vật lý

Trong quá trình xây dựng các chính sách và quy trình liên quan đến an ninh vật lý, tổ chức(các tổ chức) nên cân nhắc bao gồm:

a) các biện pháp an ninh vật lý cần thiết tại các địa điểm lưu giữ thông tin nhạy cảm hoặc quyền truy cập từ xa

vào các hệ thống trong bất kỳ phần nào của tài sản nhạy cảm đã được cấp;

b) khi áp dụng, các biện pháp an ninh vật lý cần thiết tại địa điểm của tài sản mới hoặc đã xây dựng;

c) khi áp dụng, bảo vệ các tài sản xây dựng lân cận không nhìn thấy và/hoặc có thể tiếp cận được; và

LƯU Ý Các tài sản xây dựng lân cận là các tài sản xây dựng (và các dịch vụ cung cấp chúng) có chung ranh giới (bao gồm bên dưới hoặc trên cao) với tài sản xây dựng đang xem xét hoặc nằm trong khu vực lân cận của tài sản xây dựng đó nhưng được phân tách về mặt vật lý bằng đường công cộng hoặc tư nhân, không gian mở công cộng hoặc tư nhân hoặc đặc điểm tương tự.

d) các biện pháp bảo vệ cần thiết cho máy tính, thiết bị điện tử và thiết bị.

B.3 Các khía cạnh công nghệ

B.3.1 Khi xây dựng các chính sách và quy trình liên quan đến bảo mật công nghệ, tổ chức(các tổ chức) nên

cân nhắc bao gồm:

a) các biện pháp liên quan đến bảo mật mạng của các hệ thống thu thập, xử lý và lưu trữ thông tin nhạy cảm bao gồm yêu cầu đánh giá lỗ hổng thường xuyên và kiểm tra thâm nhập;

b) bảo mật của các kết nối và tương tác giữa các hệ thống đó;

c) bảo mật xung quanh các hệ thống kiểm soát tài sản vật lý;

d) khả năng tương tác được phép của các hệ thống và khả năng phục hồi của từng hệ thống khi xảy ra lỗi;

e) các quy trình và thủ tục quản lý cấu hình và kiểm soát thay đổi cho các hệ thống

xử lý và lưu trữ thông tin dự án và tài sản và môi trường kỹ thuật lưu trữ chúng;

f) việc xử lý và/hoặc hủy thông tin an toàn do các tổ chức không còn tham gia vào sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ nắm giữ và/hoặc xóa quyền truy cập vào thông tin đó; và

g) khi thông tin được lưu giữ trong khoảng thời gian bắt buộc để tuân thủ các yêu cầu pháp lý, quy định hoặc của tổ chức, tùy theo thời gian nào dài hơn, các biện pháp sẽ được áp dụng liên quan đến bảo mật thông tin được lưu giữ đó và các biện pháp sẽ được áp dụng sau khoảng thời gian đó để đảm bảo việc xử lý, hủy và/hoặc xóa quyền truy cập thông tin đó một cách an toàn.

b) bảo mật của các kết nối và tương tác giữa các hệ thống đó;

c) bảo mật xung quanh các hệ thống kiểm soát tài sản vật lý;

d) khả năng tương tác được phép của các hệ thống và khả năng phục hồi của từng hệ thống khi xảy ra lỗi;

e) các quy trình và thủ tục quản lý cấu hình và kiểm soát thay đổi cho các hệ thống

xử lý và lưu trữ thông tin dự án và tài sản và môi trường kỹ thuật lưu trữ chúng;

f) việc xử lý và/hoặc hủy thông tin an toàn do các tổ chức không còn tham gia vào sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ nắm giữ và/hoặc xóa quyền truy cập vào thông tin đó; và

g) khi thông tin được lưu giữ trong khoảng thời gian bắt buộc để tuân thủ các yêu cầu pháp lý, quy định hoặc của tổ chức, tùy theo thời gian nào dài hơn, các biện pháp sẽ được áp dụng liên quan đến bảo mật thông tin được lưu giữ đó và các biện pháp sẽ được áp dụng sau khoảng thời gian đó để đảm bảo việc xử lý, hủy và/hoặc xóa quyền truy cập thông tin đó một cách an toàn.

B.3.2 Bất cứ khi nào có thể, các hệ thống được sử dụng để thu thập, xử lý và/hoặc lưu trữ thông tin nhạy cảm phải được bảo mật theo mặc định (tức là có đầy đủ chức năng mà không ảnh hưởng đến bảo mật và các thiết lập mặc định cho bảo mật sẽ ở mức cao nhất) hoặc các thiết lập hệ thống được cấu hình để tối đa hóa khả năng bảo vệ thông tin đó.

B.3.3 Là một phần của quy trình lựa chọn, các hệ thống phần mềm được sử dụng để thu thập, xử lý hoặc lưu trữ thông tin nhạy cảm nên được đánh giá dựa trên khả năng cung cấp từng khía cạnh được liệt kê dưới đây ở mức phù hợp và tương xứng với mức độ nhạy cảm của thông tin đó:

B.3.3 Là một phần của quy trình lựa chọn, các hệ thống phần mềm được sử dụng để thu thập, xử lý hoặc lưu trữ thông tin nhạy cảm nên được đánh giá dựa trên khả năng cung cấp từng khía cạnh được liệt kê dưới đây ở mức phù hợp và tương xứng với mức độ nhạy cảm của thông tin đó:

a) tính bảo mật — kiểm soát và ngăn chặn truy cập trái phép vào thông tin có thể nhạy cảm hoặc vi phạm quyền riêng tư, riêng lẻ hoặc tổng hợp;

b) tính khả dụng (bao gồm độ tin cậy) — đảm bảo rằng thông tin, hệ thống và quy trình liên quan luôn có thể khám phá, truy cập, sử dụng được và, khi thích hợp, có thể tiết lộ theo cách phù hợp và kịp thời;

LƯU Ý Một cuộc hẹn có thể chỉ định tính khả dụng theo tỷ lệ phần trăm (ví dụ: 99.999 9% mỗi năm) với thời gian tối đa cụ thể để khôi phục dịch vụ bình thường (ví dụ: 30 phút) và có thể thay đổi giữa tài sản/sản phẩm và dịch vụ.

c) an toàn — các hệ thống và quy trình liên quan được thiết kế, triển khai, vận hành và bảo trì để ngăn ngừa việc tạo ra các trạng thái có hại có thể dẫn đến thương tích hoặc mất mạng, hoặc thiệt hại không mong muốn về môi trường, hoặc thiệt hại về tài sản;

d) khả năng phục hồi — khả năng của thông tin, dịch vụ và hệ thống để chuyển đổi, đổi mới và phục hồi kịp thời để ứng phó với các sự kiện bất lợi;

e) sở hữu — hệ thống và quy trình liên quan được thiết kế, triển khai, vận hành và duy trì để ngăn chặn việc kiểm soát, thao túng hoặc can thiệp trái phép và để đảm bảo rằng thông tin chỉ được sử dụng theo các điều khoản tuân thủ và các quyền và nghĩa vụ được nêu trong tài liệu bổ nhiệm;

f) tính xác thực — đảm bảo rằng thông tin đầu vào và đầu ra từ hệ thống, trạng thái của hệ thống và bất kỳ quy trình và thông tin liên quan nào là chính hãng;

g) tiện ích — đảm bảo rằng thông tin tài sản và hệ thống vẫn hữu ích trong suốt thời gian có thể yêu cầu truy cập vào thông tin đó; và

b) tính khả dụng (bao gồm độ tin cậy) — đảm bảo rằng thông tin, hệ thống và quy trình liên quan luôn có thể khám phá, truy cập, sử dụng được và, khi thích hợp, có thể tiết lộ theo cách phù hợp và kịp thời;

LƯU Ý Một cuộc hẹn có thể chỉ định tính khả dụng theo tỷ lệ phần trăm (ví dụ: 99.999 9% mỗi năm) với thời gian tối đa cụ thể để khôi phục dịch vụ bình thường (ví dụ: 30 phút) và có thể thay đổi giữa tài sản/sản phẩm và dịch vụ.

c) an toàn — các hệ thống và quy trình liên quan được thiết kế, triển khai, vận hành và bảo trì để ngăn ngừa việc tạo ra các trạng thái có hại có thể dẫn đến thương tích hoặc mất mạng, hoặc thiệt hại không mong muốn về môi trường, hoặc thiệt hại về tài sản;

d) khả năng phục hồi — khả năng của thông tin, dịch vụ và hệ thống để chuyển đổi, đổi mới và phục hồi kịp thời để ứng phó với các sự kiện bất lợi;

e) sở hữu — hệ thống và quy trình liên quan được thiết kế, triển khai, vận hành và duy trì để ngăn chặn việc kiểm soát, thao túng hoặc can thiệp trái phép và để đảm bảo rằng thông tin chỉ được sử dụng theo các điều khoản tuân thủ và các quyền và nghĩa vụ được nêu trong tài liệu bổ nhiệm;

f) tính xác thực — đảm bảo rằng thông tin đầu vào và đầu ra từ hệ thống, trạng thái của hệ thống và bất kỳ quy trình và thông tin liên quan nào là chính hãng;

g) tiện ích — đảm bảo rằng thông tin tài sản và hệ thống vẫn hữu ích trong suốt thời gian có thể yêu cầu truy cập vào thông tin đó; và

h) tính toàn vẹn — duy trì tính đầy đủ, chính xác, nhất quán, mạch lạc và cấu hình của thông tin và hệ thống.

B.3.4 Trước khi triển khai bất kỳ hệ thống nào dựa trên Internet vạn vật hoặc các công nghệ phân tán khác, tổ chức(các tổ chức) phải:

a) hiểu kiến trúc bảo mật của các công nghệ được đề xuất;

b) xác định mức độ mà kiến trúc đáp ứng các yêu cầu bảo mật của

tổ chức(các tổ chức);

c) đánh giá mọi rủi ro bảo mật, bao gồm tác động tiềm ẩn của sự cố công nghệ, so với khả năng chấp nhận rủi ro của tổ chức(các tổ chức) và các lợi ích mà tổ chức(các tổ chức) dự kiến có thể đạt được; và

d) đưa ra các biện pháp giảm thiểu rủi ro bảo mật phù hợp và tương xứng để quản lý mọi rủi ro bảo mật không thể chấp nhận được.

b) xác định mức độ mà kiến trúc đáp ứng các yêu cầu bảo mật của

tổ chức(các tổ chức);

c) đánh giá mọi rủi ro bảo mật, bao gồm tác động tiềm ẩn của sự cố công nghệ, so với khả năng chấp nhận rủi ro của tổ chức(các tổ chức) và các lợi ích mà tổ chức(các tổ chức) dự kiến có thể đạt được; và

d) đưa ra các biện pháp giảm thiểu rủi ro bảo mật phù hợp và tương xứng để quản lý mọi rủi ro bảo mật không thể chấp nhận được.

B.4 Bảo mật thông tin

B.4.1 Khi xây dựng các chính sách và quy trình liên quan đến bảo mật thông tin, tổ chức(các tổ chức) nên

cân nhắc bao gồm:

cân nhắc bao gồm:

a) các yêu cầu để tiến hành kiểm tra và khảo sát có thể thu thập thông tin nhạy cảm không được công khai;

b) quản lý và giám sát việc lưu trữ an toàn, truy cập an toàn và cuối cùng là xử lý và hủy bỏ an toàn thông tin, bao gồm thông tin được lưu giữ trong một khoảng thời gian để tuân thủ các yêu cầu pháp lý hoặc quy định khác và với bất kỳ yêu cầu cụ thể nào của tổ chức(các tổ chức), tùy theo thời gian nào dài hơn;

LƯU Ý 1 Điều quan trọng là quyền truy cập vào thông tin nhạy cảm được quản lý trên cơ sở cần biết, với

các tổ chức và nhân sự chỉ có quyền truy cập vào thông tin nhạy cảm có liên quan và cần thiết để hoàn thành nhiệm vụ của họ.

c) lượng thông tin tối đa liên quan đến tài sản/sản phẩm hoặc hệ thống nhạy cảm được chứa trong cơ sở dữ liệu, trao đổi thông tin và, nếu có thể, các mô hình thông tin;

d) nhúng bất kỳ yêu cầu nào liên quan đến bất kỳ việc xử lý hoặc bảo vệ đặc biệt nào đối với thông tin có tính nhạy cảm về bảo mật và đã được bên thứ ba cung cấp cho tổ chức(các tổ chức);

e) bảo vệ chống lại việc mất, tiết lộ, làm hỏng hoặc mất quyền truy cập hoặc thay đổi trái phép đối với thông tin, siêu dữ liệu và dữ liệu chính tham chiếu; và

LƯU Ý 2 Dữ liệu chính tham chiếu bao gồm một tập hợp các giá trị được phép sử dụng bởi các trường dữ liệu khác trong các mô hình thông tin được chia sẻ

f) giám sát và ghi lại những thay đổi đối với các quy trình và công nghệ được sử dụng để thu thập, xử lý thông tin, bao gồm tổng hợp thông tin và lưu trữ.

b) quản lý và giám sát việc lưu trữ an toàn, truy cập an toàn và cuối cùng là xử lý và hủy bỏ an toàn thông tin, bao gồm thông tin được lưu giữ trong một khoảng thời gian để tuân thủ các yêu cầu pháp lý hoặc quy định khác và với bất kỳ yêu cầu cụ thể nào của tổ chức(các tổ chức), tùy theo thời gian nào dài hơn;

LƯU Ý 1 Điều quan trọng là quyền truy cập vào thông tin nhạy cảm được quản lý trên cơ sở cần biết, với

các tổ chức và nhân sự chỉ có quyền truy cập vào thông tin nhạy cảm có liên quan và cần thiết để hoàn thành nhiệm vụ của họ.

c) lượng thông tin tối đa liên quan đến tài sản/sản phẩm hoặc hệ thống nhạy cảm được chứa trong cơ sở dữ liệu, trao đổi thông tin và, nếu có thể, các mô hình thông tin;

d) nhúng bất kỳ yêu cầu nào liên quan đến bất kỳ việc xử lý hoặc bảo vệ đặc biệt nào đối với thông tin có tính nhạy cảm về bảo mật và đã được bên thứ ba cung cấp cho tổ chức(các tổ chức);

e) bảo vệ chống lại việc mất, tiết lộ, làm hỏng hoặc mất quyền truy cập hoặc thay đổi trái phép đối với thông tin, siêu dữ liệu và dữ liệu chính tham chiếu; và

LƯU Ý 2 Dữ liệu chính tham chiếu bao gồm một tập hợp các giá trị được phép sử dụng bởi các trường dữ liệu khác trong các mô hình thông tin được chia sẻ

f) giám sát và ghi lại những thay đổi đối với các quy trình và công nghệ được sử dụng để thu thập, xử lý thông tin, bao gồm tổng hợp thông tin và lưu trữ.

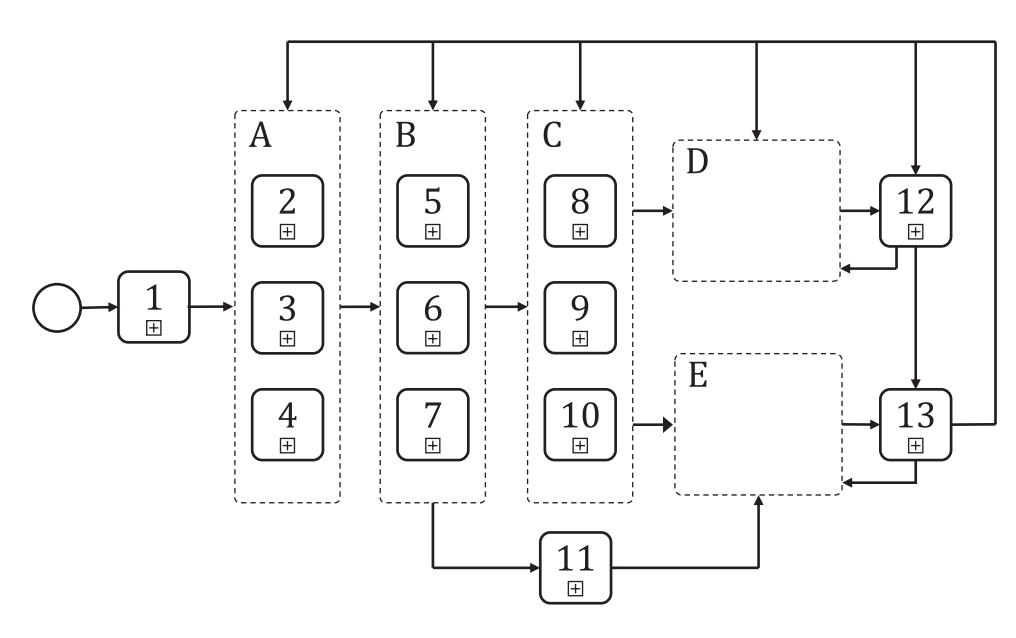

B.4.2 Các chính sách và quy trình phải được áp dụng trong toàn bộ vòng đời thông tin chung

bao gồm:

a) thu thập — hoạt động liên quan đến việc tạo và lưu trữ ban đầu một phần thông tin, bao gồm siêu dữ liệu của thông tin đó;

b) thu thập — mua hoặc chuyển thông tin từ các bên khác;

c) bảo trì — các hoạt động phục vụ mục đích cung cấp thông tin sẵn sàng để tổng hợp hoặc sử dụng theo hình thức và cách thức phù hợp với các mục đích này và bao gồm: xác thực và xác minh; làm sạch; định dạng lại; làm giàu; di chuyển; tích hợp từ nhiều hệ thống; và cập nhật thông tin đã công bố;

d) tổng hợp — tạo thông tin có nguồn gốc;

e) sử dụng — ứng dụng thông tin vào các hoạt động, chức năng hoặc nhiệm vụ;

f) lưu trữ — sao chép hoặc sắp xếp thông tin trong kho lưu trữ nơi thông tin được lưu trữ nhưng không diễn ra hoạt động bảo trì, sử dụng hoặc công bố;

g) công bố — quy trình cung cấp thông tin trong hoặc ngoài tổ chức; và

h) xóa bỏ — xóa bỏ mọi bản sao đã biết của một thông tin riêng lẻ khỏi một tổ chức

b) thu thập — mua hoặc chuyển thông tin từ các bên khác;

c) bảo trì — các hoạt động phục vụ mục đích cung cấp thông tin sẵn sàng để tổng hợp hoặc sử dụng theo hình thức và cách thức phù hợp với các mục đích này và bao gồm: xác thực và xác minh; làm sạch; định dạng lại; làm giàu; di chuyển; tích hợp từ nhiều hệ thống; và cập nhật thông tin đã công bố;

d) tổng hợp — tạo thông tin có nguồn gốc;

e) sử dụng — ứng dụng thông tin vào các hoạt động, chức năng hoặc nhiệm vụ;

f) lưu trữ — sao chép hoặc sắp xếp thông tin trong kho lưu trữ nơi thông tin được lưu trữ nhưng không diễn ra hoạt động bảo trì, sử dụng hoặc công bố;

g) công bố — quy trình cung cấp thông tin trong hoặc ngoài tổ chức; và

h) xóa bỏ — xóa bỏ mọi bản sao đã biết của một thông tin riêng lẻ khỏi một tổ chức

Phụ lục C

(mang tính thông tin)

(mang tính thông tin)

Đánh giá liên quan đến việc cung cấp thông tin cho bên thứ ba

C.1 Đánh giá thông tin

C.1.1 Đánh giá phải bao gồm việc thiết lập:

a) ai sẽ có quyền truy cập vào thông tin đang được chia sẻ;

b) liệu các bên và bên liên quan khác có được tham vấn trước khi chia sẻ và/hoặc công bố hay không;

c) lý do chính đáng để chia sẻ hoặc công bố, cụ thể là:

C.1 Đánh giá thông tin

C.1.1 Đánh giá phải bao gồm việc thiết lập:

a) ai sẽ có quyền truy cập vào thông tin đang được chia sẻ;

b) liệu các bên và bên liên quan khác có được tham vấn trước khi chia sẻ và/hoặc công bố hay không;

c) lý do chính đáng để chia sẻ hoặc công bố, cụ thể là:

1) mục tiêu;

2) các lợi ích tiềm năng và cách thức nắm bắt chúng;

3) rủi ro nếu không được chia sẻ hoặc công bố;

4) chứng minh rằng việc chia sẻ được đề xuất là tương xứng với mục tiêu và các lợi ích tiềm năng; và 5) liệu có thể đạt được mục tiêu hay không, hoặc các lợi ích mang lại, mà không cần chia sẻ hoặc công bố hay không;

2) các lợi ích tiềm năng và cách thức nắm bắt chúng;

3) rủi ro nếu không được chia sẻ hoặc công bố;

4) chứng minh rằng việc chia sẻ được đề xuất là tương xứng với mục tiêu và các lợi ích tiềm năng; và 5) liệu có thể đạt được mục tiêu hay không, hoặc các lợi ích mang lại, mà không cần chia sẻ hoặc công bố hay không;

d) thẩm quyền chia sẻ hoặc công bố thông tin, cụ thể là:

1) liệu tổ chức sẽ chia sẻ hoặc công bố thông tin có phải là bên kiểm soát thông tin và/hoặc có quyền, thẩm quyền pháp lý và quyền hạn để làm như vậy hay không;

2) có bất kỳ nghĩa vụ pháp lý nào để chia sẻ hoặc công bố (ví dụ: luật pháp hoặc lệnh của tòa án); và 3) liệu thông tin đó có được cung cấp một cách bảo mật hay không.

2) có bất kỳ nghĩa vụ pháp lý nào để chia sẻ hoặc công bố (ví dụ: luật pháp hoặc lệnh của tòa án); và 3) liệu thông tin đó có được cung cấp một cách bảo mật hay không.

e) bất kỳ vấn đề bảo vệ thông tin nào;

f) rủi ro bảo mật khi chia sẻ hoặc công bố và liệu những rủi ro này có vượt quá mức chấp nhận rủi ro của tổ chức hay không;

g) các biện pháp giảm thiểu rủi ro bảo mật phù hợp và tương xứng để quản lý bất kỳ vấn đề bảo vệ thông tin hoặc rủi ro bảo mật không thể chấp nhận được nào;

h) sự sẵn lòng và khả năng của bên tiếp nhận thông tin để quản lý thông tin một cách phù hợp; và

i) bất kỳ rủi ro bảo mật còn lại nào và các vấn đề bảo vệ thông tin còn lại.

C.1.2 Khi phát hiện ra các vi phạm/sự cố bảo mật thông tin cá nhân tiềm ẩn hoặc rủi ro bảo mật không thể chấp nhận được đối với tổ chức, việc chia sẻ hoặc công bố phải bị cấm cho đến khi các biện pháp phù hợp và

tương xứng được triển khai để loại bỏ tính nhạy cảm hoặc giảm các rủi ro liên quan xuống mức có thể chấp nhận được đối với tổ chức.

C.2 Các quy trình theo quy định và luật định

C.2.1 Kế hoạch quản lý an ninh phải nêu chi tiết cách tiếp cận cung cấp và trao đổi thông tin với bên thứ ba khi tuân thủ các quy trình theo quy định và luật định.

C.2.2 Kế hoạch quản lý an ninh phải yêu cầu thông tin nhạy cảm phải được tách biệt và bảo vệ phù hợp. Điều này có thể bao gồm việc biên tập hoặc xóa thông tin nhạy cảm liên quan đến các tính năng nhạy cảm, cách sử dụng cụ thể các khu vực trong tài sản được xây dựng và cách sử dụng các biện pháp bảo vệ. Nó cũng có thể bao gồm cung cấp thông tin phi cấu trúc ở các định dạng như bản cứng, hình ảnh hoặc định dạng PDF không tương tác, thay vì cung cấp quyền truy cập vào, ví dụ, các mô hình thông tin tương tác.

C.2.3 Trong trường hợp không thể loại trừ thông tin nhạy cảm khỏi nội dung gửi, tổ chức(các tổ chức) phải liên lạc với bên thứ ba, trước khi gửi thông tin, để thống nhất về các biện pháp bảo vệ phù hợp có thể được áp dụng. Trong trường hợp bên thứ ba phải tuân theo các điều khoản của luật công khai hoặc luật minh bạch, các biện pháp này phải đủ để quản lý rủi ro ở mức có thể chấp nhận được đối với tổ chức.

C.3 Quyền công khai tiếp cận thông tin Kế hoạch quản lý bảo mật phải nêu chi tiết cách tiếp cận để bảo vệ thông tin nhạy cảm sẽ được thực hiện khi tổ chức phải tuân theo các điều khoản của luật công khai hoặc luật minh bạch nhận được yêu cầu cung cấp thông tin. Kế hoạch này phải xem xét tác động của các vấn đề tiềm ẩn phát sinh từ việc tổng hợp.

C.4 Các bài thuyết trình công khai Kế hoạch quản lý bảo mật phải nêu rõ các yêu cầu để phê duyệt bất kỳ tài liệu nào liên quan đến sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ sẽ được thảo luận hoặc trưng bày tại

các sự kiện công khai, được đặt tại các địa điểm mà công chúng hoặc các bên thứ ba khác có thể tiếp cận hoặc được công khai trên các trang web, trong các ấn phẩm kỹ thuật hoặc học thuật hoặc tài liệu tiếp thị.

f) rủi ro bảo mật khi chia sẻ hoặc công bố và liệu những rủi ro này có vượt quá mức chấp nhận rủi ro của tổ chức hay không;

g) các biện pháp giảm thiểu rủi ro bảo mật phù hợp và tương xứng để quản lý bất kỳ vấn đề bảo vệ thông tin hoặc rủi ro bảo mật không thể chấp nhận được nào;

h) sự sẵn lòng và khả năng của bên tiếp nhận thông tin để quản lý thông tin một cách phù hợp; và

i) bất kỳ rủi ro bảo mật còn lại nào và các vấn đề bảo vệ thông tin còn lại.

C.1.2 Khi phát hiện ra các vi phạm/sự cố bảo mật thông tin cá nhân tiềm ẩn hoặc rủi ro bảo mật không thể chấp nhận được đối với tổ chức, việc chia sẻ hoặc công bố phải bị cấm cho đến khi các biện pháp phù hợp và

tương xứng được triển khai để loại bỏ tính nhạy cảm hoặc giảm các rủi ro liên quan xuống mức có thể chấp nhận được đối với tổ chức.

C.2 Các quy trình theo quy định và luật định

C.2.1 Kế hoạch quản lý an ninh phải nêu chi tiết cách tiếp cận cung cấp và trao đổi thông tin với bên thứ ba khi tuân thủ các quy trình theo quy định và luật định.

C.2.2 Kế hoạch quản lý an ninh phải yêu cầu thông tin nhạy cảm phải được tách biệt và bảo vệ phù hợp. Điều này có thể bao gồm việc biên tập hoặc xóa thông tin nhạy cảm liên quan đến các tính năng nhạy cảm, cách sử dụng cụ thể các khu vực trong tài sản được xây dựng và cách sử dụng các biện pháp bảo vệ. Nó cũng có thể bao gồm cung cấp thông tin phi cấu trúc ở các định dạng như bản cứng, hình ảnh hoặc định dạng PDF không tương tác, thay vì cung cấp quyền truy cập vào, ví dụ, các mô hình thông tin tương tác.

C.2.3 Trong trường hợp không thể loại trừ thông tin nhạy cảm khỏi nội dung gửi, tổ chức(các tổ chức) phải liên lạc với bên thứ ba, trước khi gửi thông tin, để thống nhất về các biện pháp bảo vệ phù hợp có thể được áp dụng. Trong trường hợp bên thứ ba phải tuân theo các điều khoản của luật công khai hoặc luật minh bạch, các biện pháp này phải đủ để quản lý rủi ro ở mức có thể chấp nhận được đối với tổ chức.

C.3 Quyền công khai tiếp cận thông tin Kế hoạch quản lý bảo mật phải nêu chi tiết cách tiếp cận để bảo vệ thông tin nhạy cảm sẽ được thực hiện khi tổ chức phải tuân theo các điều khoản của luật công khai hoặc luật minh bạch nhận được yêu cầu cung cấp thông tin. Kế hoạch này phải xem xét tác động của các vấn đề tiềm ẩn phát sinh từ việc tổng hợp.

C.4 Các bài thuyết trình công khai Kế hoạch quản lý bảo mật phải nêu rõ các yêu cầu để phê duyệt bất kỳ tài liệu nào liên quan đến sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ sẽ được thảo luận hoặc trưng bày tại

các sự kiện công khai, được đặt tại các địa điểm mà công chúng hoặc các bên thứ ba khác có thể tiếp cận hoặc được công khai trên các trang web, trong các ấn phẩm kỹ thuật hoặc học thuật hoặc tài liệu tiếp thị.

Phụ lục D

(thông tin)

(thông tin)

Thỏa thuận chia sẻ thông tin

D.1.1 Một thỏa thuận chia sẻ thông tin hoặc tương đương, có sẵn cho tất cả các bên liên quan, phải được đưa ra trước khi chia sẻ thông tin nhạy cảm và nếu có thể, các mô hình thông tin có thể được sử dụng để gây hại cho một sáng kiến, dự án, tài sản, sản phẩm, dịch vụ, cá nhân hoặc nhóm/cộng đồng.

D.1.2 Thỏa thuận phải nêu chi tiết, tối thiểu:

a) mục đích của việc chia sẻ;

b) người nhận tiềm năng hoặc loại người nhận và các trường hợp mà họ có quyền truy cập;

c) loại thông tin sẽ được chia sẻ;

d) chất lượng thông tin sẽ được chia sẻ, đặc biệt là tính xác thực, phạm vi bao phủ, độ chính xác, tính liên quan và khả năng sử dụng;

e) các yêu cầu liên quan đến:

D.1.1 Một thỏa thuận chia sẻ thông tin hoặc tương đương, có sẵn cho tất cả các bên liên quan, phải được đưa ra trước khi chia sẻ thông tin nhạy cảm và nếu có thể, các mô hình thông tin có thể được sử dụng để gây hại cho một sáng kiến, dự án, tài sản, sản phẩm, dịch vụ, cá nhân hoặc nhóm/cộng đồng.

D.1.2 Thỏa thuận phải nêu chi tiết, tối thiểu:

a) mục đích của việc chia sẻ;

b) người nhận tiềm năng hoặc loại người nhận và các trường hợp mà họ có quyền truy cập;

c) loại thông tin sẽ được chia sẻ;

d) chất lượng thông tin sẽ được chia sẻ, đặc biệt là tính xác thực, phạm vi bao phủ, độ chính xác, tính liên quan và khả năng sử dụng;

e) các yêu cầu liên quan đến:

1) bảo vệ thông tin, nếu có liên quan;

2) quyền sử dụng thông tin được phép và bị cấm;

3) chuỗi nghĩa vụ có trong thỏa thuận chia sẻ thông tin thông qua các lớp các cuộc hẹn phụ được phép; và

4) nghĩa vụ, phù hợp với các yêu cầu của kế hoạch quản lý vi phạm/sự cố bảo mật, thông báo cho chủ sở hữu thông tin và/hoặc người kiểm soát thông tin trong trường hợp có bất kỳ vi phạm hoặc sự cố bảo mật tiềm ẩn hoặc đã biết nào;

2) quyền sử dụng thông tin được phép và bị cấm;

3) chuỗi nghĩa vụ có trong thỏa thuận chia sẻ thông tin thông qua các lớp các cuộc hẹn phụ được phép; và

4) nghĩa vụ, phù hợp với các yêu cầu của kế hoạch quản lý vi phạm/sự cố bảo mật, thông báo cho chủ sở hữu thông tin và/hoặc người kiểm soát thông tin trong trường hợp có bất kỳ vi phạm hoặc sự cố bảo mật tiềm ẩn hoặc đã biết nào;

f) quản lý người dùng;

g) bảo trì thông tin, bao gồm phản hồi thông báo yêu cầu xóa hoặc sửa;

h) yêu cầu bảo mật thông tin;

i) các sắp xếp để lưu giữ và/hoặc xóa thông tin được chia sẻ;

j) các thủ tục xử lý quyền của chủ thể thông tin, bao gồm yêu cầu truy cập, truy vấn và khiếu nại, cũng như chuyển giao giữa các tổ chức, lãnh thổ và khu vực pháp lý;

k) giám sát và kiểm toán việc thực hiện thỏa thuận chia sẻ thông tin; và

l) các biện pháp trừng phạt đối với hành vi không tuân thủ thỏa thuận chia sẻ thông tin và/hoặc vi phạm/sự cố bảo mật của một nhân viên.

LƯU Ý Việc nhận được tư vấn pháp lý phù hợp sẽ là một phần của việc lập ra thỏa thuận chia sẻ thông tin vững chắc.

g) bảo trì thông tin, bao gồm phản hồi thông báo yêu cầu xóa hoặc sửa;

h) yêu cầu bảo mật thông tin;

i) các sắp xếp để lưu giữ và/hoặc xóa thông tin được chia sẻ;

j) các thủ tục xử lý quyền của chủ thể thông tin, bao gồm yêu cầu truy cập, truy vấn và khiếu nại, cũng như chuyển giao giữa các tổ chức, lãnh thổ và khu vực pháp lý;

k) giám sát và kiểm toán việc thực hiện thỏa thuận chia sẻ thông tin; và

l) các biện pháp trừng phạt đối với hành vi không tuân thủ thỏa thuận chia sẻ thông tin và/hoặc vi phạm/sự cố bảo mật của một nhân viên.

LƯU Ý Việc nhận được tư vấn pháp lý phù hợp sẽ là một phần của việc lập ra thỏa thuận chia sẻ thông tin vững chắc.

D.1.3 Trong trường hợp xảy ra vi phạm/sự cố bảo mật thực tế hoặc tiềm ẩn, hoặc nếu có bằng chứng cho thấy thông tin không được quản lý và xử lý theo thỏa thuận chia sẻ thông tin, các tổ chức phải:

a) tạm dừng thỏa thuận chia sẻ thông tin và chia sẻ thông tin cho đến khi sự kiện hoặc mối quan ngại được điều tra và bất kỳ biện pháp khắc phục nào đã được thống nhất và thực hiện; hoặc

LƯU Ý Trong những trường hợp này, điều quan trọng là phải tiến hành điều tra và thực hiện các biện pháp giảm thiểu mà không có sự chậm trễ không cần thiết.

b) chấm dứt thỏa thuận chia sẻ thông tin và chia sẻ thông tin và, khi thích hợp, yêu cầu xóa thông tin đã chia sẻ nếu vấn đề không thể được khắc phục thỏa đáng.

LƯU Ý Trong những trường hợp này, điều quan trọng là phải tiến hành điều tra và thực hiện các biện pháp giảm thiểu mà không có sự chậm trễ không cần thiết.

b) chấm dứt thỏa thuận chia sẻ thông tin và chia sẻ thông tin và, khi thích hợp, yêu cầu xóa thông tin đã chia sẻ nếu vấn đề không thể được khắc phục thỏa đáng.

D.1.4 Các thỏa thuận chia sẻ thông tin phải được xem xét theo tần suất được xác định trong kế hoạch quản lý bảo mật, để xác định hiệu quả của việc chia sẻ và để xác nhận rằng:

a) vẫn có mục đích hợp pháp để tiếp tục chia sẻ thông tin với mỗi người nhận và nếu không, quyền truy cập đã bị thu hồi;

b) chất lượng thông tin và việc bảo trì đạt các tiêu chuẩn đã thỏa thuận; và

c) các thỏa thuận bảo mật thông tin vẫn phù hợp và tương xứng, và mọi vi phạm hoặc sự cố bảo mật đã được giải quyết thỏa đáng.

b) chất lượng thông tin và việc bảo trì đạt các tiêu chuẩn đã thỏa thuận; và

c) các thỏa thuận bảo mật thông tin vẫn phù hợp và tương xứng, và mọi vi phạm hoặc sự cố bảo mật đã được giải quyết thỏa đáng.

Tài liệu tham khảo

[1] ISO 14298:2013, Công nghệ đồ họa — Quản lý quy trình in ấn bảo mật

[2] ISO 16530-1:2017, Ngành công nghiệp dầu khí và khí đốt tự nhiên — Tính toàn vẹn của giếng — Phần 1: Quản trị vòng đời

[3] ISO 19011, Hướng dẫn kiểm toán hệ thống quản lý

[4] ISO 19650-1, Tổ chức và số hóa thông tin về các tòa nhà và công trình kỹ thuật dân dụng, bao gồm mô hình thông tin tòa nhà (BIM) — Quản lý thông tin bằng mô hình thông tin tòa nhà — Phần 1: Các khái niệm và nguyên tắc

[5] ISO 22300:2018, Bảo mật và khả năng phục hồi — Từ vựng

[6] ISO/IEC 27001, Công nghệ thông tin — Các kỹ thuật bảo mật — Hệ thống quản lý bảo mật thông tin — Yêu cầu

[7] ISO 31000, Quản lý rủi ro — Hướng dẫn

[8] ISO 55000:2014, Quản lý tài sản — Tổng quan, nguyên tắc và thuật ngữ

[2] ISO 16530-1:2017, Ngành công nghiệp dầu khí và khí đốt tự nhiên — Tính toàn vẹn của giếng — Phần 1: Quản trị vòng đời

[3] ISO 19011, Hướng dẫn kiểm toán hệ thống quản lý

[4] ISO 19650-1, Tổ chức và số hóa thông tin về các tòa nhà và công trình kỹ thuật dân dụng, bao gồm mô hình thông tin tòa nhà (BIM) — Quản lý thông tin bằng mô hình thông tin tòa nhà — Phần 1: Các khái niệm và nguyên tắc

[5] ISO 22300:2018, Bảo mật và khả năng phục hồi — Từ vựng

[6] ISO/IEC 27001, Công nghệ thông tin — Các kỹ thuật bảo mật — Hệ thống quản lý bảo mật thông tin — Yêu cầu

[7] ISO 31000, Quản lý rủi ro — Hướng dẫn

[8] ISO 55000:2014, Quản lý tài sản — Tổng quan, nguyên tắc và thuật ngữ

Sách học BIM & Revit, Tác giả : ThS.KTS.Nguyễn Phước Dự

(Nhấn Ctrl+V để Paste ảnh từ Clipboard)

.png)

.png)