Ths.KTS NGUYỄN PHƯỚC DỰ

Tài liệu học Revit, Tác giả : ThS.KTS.Nguyễn Phước Dự

4.3.3 Một tài sản, sản phẩm hoặc dịch vụ sẽ được coi là nhạy cảm nếu có đủ rủi ro rằng nó đang hoặc có thể được sử dụng để gây tổn hại đáng kể đến tính toàn vẹn, an toàn, bảo mật và/hoặc khả năng phục hồi của một tài sản, sản phẩm hoặc dịch vụ hoặc khả năng hoạt động của nó.

4.3.4 Một tài sản, sản phẩm hoặc dịch vụ cũng được coi là nhạy cảm nếu rủi ro đối với sự an toàn, bảo mật và/hoặc quyền riêng tư của cá nhân hoặc cộng đồng hoặc thông tin cá nhân của họ vượt quá mức chấp nhận rủi ro của tổ chức.

4.3.5 Nếu có bất kỳ sự không chắc chắn nào về việc một sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ có

nhạy cảm hay không, tổ chức(các tổ chức) phải tìm kiếm lời khuyên từ các chuyên gia bảo mật phù hợp, những người có thể chứng minh năng lực trong các lĩnh vực cần thiết.

LƯU Ý Thông tin về việc xin lời khuyên bảo mật phù hợp có trong Phụ lục A.

4.4 Thiết lập bất kỳ mức độ nhạy cảm nào của bên thứ ba

4.4.1 Đánh giá một sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ cũng phải xem xét liệu có thể tiếp cận được hay đã tiếp cận được thông tin về các tổ chức khác, tài sản, sản phẩm hoặc dịch vụ của họ mà không được công khai hay không.

LƯU Ý Ví dụ, thông tin không được công khai mà có thể nhạy cảm có thể phát sinh từ các cuộc khảo sát thực tế về các công trình ngầm, mạng lưới cơ sở hạ tầng và hệ thống trên đất tư nhân.

4.4.2 Tổ chức phải, trừ khi bị cấm vì lý do nhạy cảm về mặt thương mại hoặc địa phương, tham khảo ý kiến của các tổ chức bị ảnh hưởng để xác định xem bất kỳ thông tin nào trong số đó có nhạy cảm hay không và trong trường hợp này là trường hợp, cần áp dụng các biện pháp nào để thu thập, xử lý, lưu trữ, chia sẻ, xử lý

và hủy thông tin đó.

4.5 Ghi lại kết quả đánh giá độ nhạy cảm

Tổ chức phải ghi lại và lưu giữ kết quả của mỗi quy trình đánh giá độ nhạy cảm, kể cả khi không xác định được độ nhạy cảm, và thừa nhận rằng bản thân kết quả có thể nhạy cảm.

4.6 Xem xét đánh giá độ nhạy cảm

4.6.1 Tổ chức phải thiết lập một cơ chế phù hợp để thực hiện các đánh giá định kỳ và theo sự kiện nhằm kiểm tra xem có bất kỳ thay đổi nào đối với độ nhạy cảm của một sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ hay không, cho dù vì lý do chính trị, kinh tế, xã hội, công nghệ, pháp lý hay môi trường.

4.6.2 Đánh giá cũng sẽ được thực hiện khi có thay đổi đáng kể đối với sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ, bao gồm:

Sách học BIM & Revit, Tác giả : ThS.KTS.Nguyễn Phước Dự

4.1 Thực hiện quy trình đánh giá độ nhạy

Quy trình thực hiện đánh giá độ nhạy được nêu trong mục 4.2 đến 4.4.

4.2 Hiểu phạm vi rủi ro bảo mật

4.2.1 Ban quản lý cấp cao của một tổ chức tham gia vào:

Quy trình thực hiện đánh giá độ nhạy được nêu trong mục 4.2 đến 4.4.

4.2 Hiểu phạm vi rủi ro bảo mật

4.2.1 Ban quản lý cấp cao của một tổ chức tham gia vào:

a) khởi xướng một dự án phát triển tài sản, sản phẩm hoặc dịch vụ mới hoặc sửa đổi/nâng cao

một sản phẩm, dịch vụ hiện có;

b) quản lý, vận hành, tái sử dụng hoặc thanh lý tài sản; và/hoặc

c) cung cấp dịch vụ dựa trên tài sản, sẽ xác định phạm vi rủi ro bảo mật phát sinh thông qua tính khả dụng cao hơn của thông tin, tích hợp các dịch vụ và hệ thống, và sự phụ thuộc ngày càng tăng vào các hệ thống dựa trên công nghệ.

một sản phẩm, dịch vụ hiện có;

b) quản lý, vận hành, tái sử dụng hoặc thanh lý tài sản; và/hoặc

c) cung cấp dịch vụ dựa trên tài sản, sẽ xác định phạm vi rủi ro bảo mật phát sinh thông qua tính khả dụng cao hơn của thông tin, tích hợp các dịch vụ và hệ thống, và sự phụ thuộc ngày càng tăng vào các hệ thống dựa trên công nghệ.

4.2.2 Thông tin về các loại rủi ro bảo mật cần được xem xét có trong Phụ lục A.

4.2.3 Khi có hai hoặc nhiều tổ chức tham gia, ban quản lý cấp cao của mỗi tổ chức phải

thực hiện 4.2.1 theo cách phối hợp.

LƯU Ý Sự sắp xếp như vậy của nhiều tổ chức có thể xảy ra trong một thành phố/cộng đồng, một dự án phát triển lớn, đa mục đích hoặc trong việc cung cấp hệ thống giao thông.

4.3 Xác định mức độ nhạy cảm của tổ chức

4.3.1 Khi xem xét phạm vi rủi ro bảo mật hiện hữu, tổ chức(các tổ chức) được trích dẫn trong 4.2.1 và 4.2.3 sẽ xác định xem một sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ, cũng như bất kỳ thông tin liên quan nào, toàn bộ hay một phần, và cho dù đã được lên kế hoạch hay hiện có, có được coi là nhạy cảm hay không.

LƯU Ý Bất cứ khi nào thuật ngữ "tổ chức(các tổ chức)" được sử dụng trong phần nhắc lại của tài liệu này, thì thuật ngữ đó đề cập đến tổ chức(các tổ chức) được đề cập trong 4.2.1 và 4.2.3.

4.3.2 Một tài sản được xây dựng sẽ được coi là nhạy cảm, toàn bộ hoặc một phần, nếu nó:

4.2.3 Khi có hai hoặc nhiều tổ chức tham gia, ban quản lý cấp cao của mỗi tổ chức phải

thực hiện 4.2.1 theo cách phối hợp.

LƯU Ý Sự sắp xếp như vậy của nhiều tổ chức có thể xảy ra trong một thành phố/cộng đồng, một dự án phát triển lớn, đa mục đích hoặc trong việc cung cấp hệ thống giao thông.

4.3 Xác định mức độ nhạy cảm của tổ chức

4.3.1 Khi xem xét phạm vi rủi ro bảo mật hiện hữu, tổ chức(các tổ chức) được trích dẫn trong 4.2.1 và 4.2.3 sẽ xác định xem một sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ, cũng như bất kỳ thông tin liên quan nào, toàn bộ hay một phần, và cho dù đã được lên kế hoạch hay hiện có, có được coi là nhạy cảm hay không.

LƯU Ý Bất cứ khi nào thuật ngữ "tổ chức(các tổ chức)" được sử dụng trong phần nhắc lại của tài liệu này, thì thuật ngữ đó đề cập đến tổ chức(các tổ chức) được đề cập trong 4.2.1 và 4.2.3.

4.3.2 Một tài sản được xây dựng sẽ được coi là nhạy cảm, toàn bộ hoặc một phần, nếu nó:

a) bao gồm cơ sở hạ tầng quốc gia quan trọng, được xác định bởi chính quyền địa phương hoặc quốc gia;

b) thực hiện chức năng quốc phòng, thực thi pháp luật, an ninh quốc gia hoặc ngoại giao;

c) là một địa điểm thương mại liên quan đến việc tạo ra, xử lý, giao dịch hoặc lưu trữ các vật liệu có giá trị, tiền tệ, dược phẩm, hóa chất, hóa dầu hoặc khí hoặc cung cấp hoặc sản xuất các chất hỗ trợ cho việc sản xuất các vật liệu này;

d) tạo thành một địa điểm mang tính bước ngoặt, có ý nghĩa quốc gia hoặc nơi đông đúc;

e) được sử dụng hoặc có kế hoạch sử dụng để tổ chức các sự kiện có ý nghĩa về an ninh.

LƯU Ý Thực tế là một tài sản được xây dựng không nằm trong các tiêu chí được mô tả không loại trừ việc áp dụng mức độ an ninh cao hơn nếu tổ chức(các tổ chức) muốn áp dụng mức này.

b) thực hiện chức năng quốc phòng, thực thi pháp luật, an ninh quốc gia hoặc ngoại giao;

c) là một địa điểm thương mại liên quan đến việc tạo ra, xử lý, giao dịch hoặc lưu trữ các vật liệu có giá trị, tiền tệ, dược phẩm, hóa chất, hóa dầu hoặc khí hoặc cung cấp hoặc sản xuất các chất hỗ trợ cho việc sản xuất các vật liệu này;

d) tạo thành một địa điểm mang tính bước ngoặt, có ý nghĩa quốc gia hoặc nơi đông đúc;

e) được sử dụng hoặc có kế hoạch sử dụng để tổ chức các sự kiện có ý nghĩa về an ninh.

LƯU Ý Thực tế là một tài sản được xây dựng không nằm trong các tiêu chí được mô tả không loại trừ việc áp dụng mức độ an ninh cao hơn nếu tổ chức(các tổ chức) muốn áp dụng mức này.

4.3.3 Một tài sản, sản phẩm hoặc dịch vụ sẽ được coi là nhạy cảm nếu có đủ rủi ro rằng nó đang hoặc có thể được sử dụng để gây tổn hại đáng kể đến tính toàn vẹn, an toàn, bảo mật và/hoặc khả năng phục hồi của một tài sản, sản phẩm hoặc dịch vụ hoặc khả năng hoạt động của nó.

4.3.4 Một tài sản, sản phẩm hoặc dịch vụ cũng được coi là nhạy cảm nếu rủi ro đối với sự an toàn, bảo mật và/hoặc quyền riêng tư của cá nhân hoặc cộng đồng hoặc thông tin cá nhân của họ vượt quá mức chấp nhận rủi ro của tổ chức.

4.3.5 Nếu có bất kỳ sự không chắc chắn nào về việc một sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ có

nhạy cảm hay không, tổ chức(các tổ chức) phải tìm kiếm lời khuyên từ các chuyên gia bảo mật phù hợp, những người có thể chứng minh năng lực trong các lĩnh vực cần thiết.

LƯU Ý Thông tin về việc xin lời khuyên bảo mật phù hợp có trong Phụ lục A.

4.4 Thiết lập bất kỳ mức độ nhạy cảm nào của bên thứ ba

4.4.1 Đánh giá một sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ cũng phải xem xét liệu có thể tiếp cận được hay đã tiếp cận được thông tin về các tổ chức khác, tài sản, sản phẩm hoặc dịch vụ của họ mà không được công khai hay không.

LƯU Ý Ví dụ, thông tin không được công khai mà có thể nhạy cảm có thể phát sinh từ các cuộc khảo sát thực tế về các công trình ngầm, mạng lưới cơ sở hạ tầng và hệ thống trên đất tư nhân.

4.4.2 Tổ chức phải, trừ khi bị cấm vì lý do nhạy cảm về mặt thương mại hoặc địa phương, tham khảo ý kiến của các tổ chức bị ảnh hưởng để xác định xem bất kỳ thông tin nào trong số đó có nhạy cảm hay không và trong trường hợp này là trường hợp, cần áp dụng các biện pháp nào để thu thập, xử lý, lưu trữ, chia sẻ, xử lý

và hủy thông tin đó.

4.5 Ghi lại kết quả đánh giá độ nhạy cảm

Tổ chức phải ghi lại và lưu giữ kết quả của mỗi quy trình đánh giá độ nhạy cảm, kể cả khi không xác định được độ nhạy cảm, và thừa nhận rằng bản thân kết quả có thể nhạy cảm.

4.6 Xem xét đánh giá độ nhạy cảm

4.6.1 Tổ chức phải thiết lập một cơ chế phù hợp để thực hiện các đánh giá định kỳ và theo sự kiện nhằm kiểm tra xem có bất kỳ thay đổi nào đối với độ nhạy cảm của một sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ hay không, cho dù vì lý do chính trị, kinh tế, xã hội, công nghệ, pháp lý hay môi trường.

4.6.2 Đánh giá cũng sẽ được thực hiện khi có thay đổi đáng kể đối với sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ, bao gồm:

a) quyền sở hữu, sử dụng hoặc chiếm dụng tài sản đã xây dựng;

b) các quy trình hoặc hệ thống được sử dụng trong việc quản lý tài sản đã xây dựng hoặc sản xuất tài sản hoặc sản phẩm;

c) thông tin được thu thập, xử lý và/hoặc lưu trữ;

d) dịch vụ được cung cấp; hoặc

e) bối cảnh bảo mật.

b) các quy trình hoặc hệ thống được sử dụng trong việc quản lý tài sản đã xây dựng hoặc sản xuất tài sản hoặc sản phẩm;

c) thông tin được thu thập, xử lý và/hoặc lưu trữ;

d) dịch vụ được cung cấp; hoặc

e) bối cảnh bảo mật.

4.6.3 Đánh giá theo sự kiện bổ sung sẽ được thực hiện khi các sự kiện xảy ra làm lộ ra các lỗ hổng chưa được dự đoán trước.

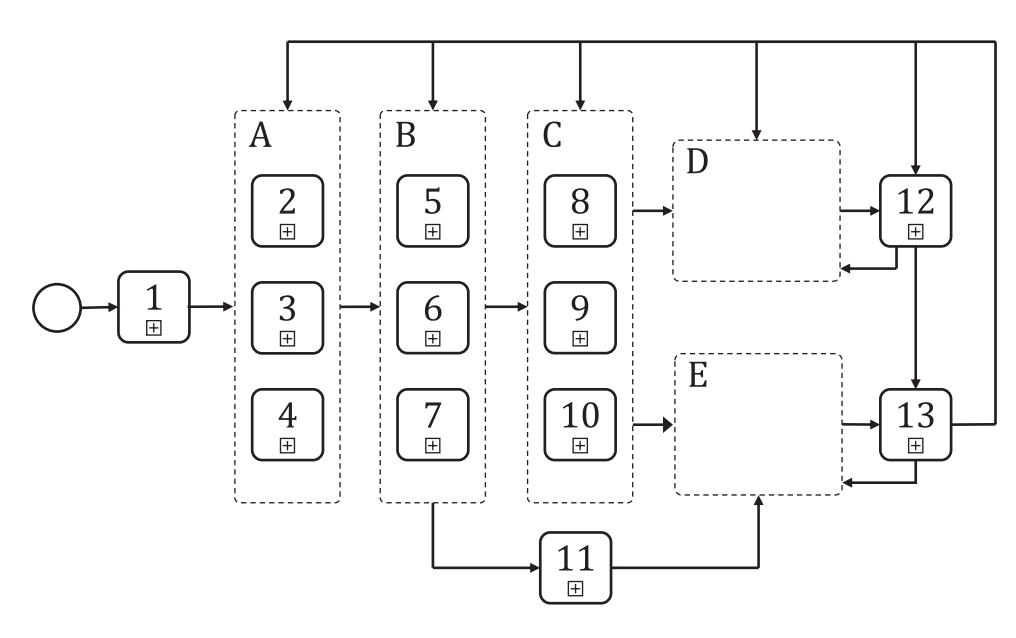

4.7 Xác định xem có cần áp dụng phương pháp tiếp cận chú trọng đến bảo mật hay không

Tổ chức(các tổ chức) sẽ áp dụng quy trình phân loại bảo mật được nêu trong Hình 3 để xác định xem có cần áp dụng phương pháp tiếp cận chú trọng đến bảo mật liên quan đến sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ hay không.

Ghi chú:

A Sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ, cũng như bất kỳ thông tin liên quan nào, toàn bộ hoặc một phần, cho dù đã được lên kế hoạch hay hiện có, có được coi là nhạy cảm (xem 4.3) không?

B Có thể truy cập hoặc đã có thể truy cập vào thông tin về một tổ chức khác, tài sản, sản phẩm hoặc

dịch vụ của tổ chức đó mà không được công khai (xem 4.4.1) không?

C Có thể truy cập thông tin về một tổ chức khác, tài sản, sản phẩm hoặc dịch vụ của tổ chức đó không được coi là nhạy cảm (xem 4.4.2) không?

Y Có

N Không

ST1 bảo vệ thông tin nhạy cảm liên quan đến sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ cũng như thông tin nhạy cảm của bên thứ ba bằng cách áp dụng Khoản 5 đến Khoản 9

ST2 bảo vệ thông tin nhạy cảm liên quan đến sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ bằng cách áp dụng Khoản 5 đến Khoản 9

ST3 bảo vệ thông tin nhạy cảm của bên thứ ba bằng cách áp dụng Khoản 5 đến Khoản 9. Bảo vệ mọi thông tin thương mại và cá nhân nhạy cảm

ST4 bảo vệ mọi thông tin thương mại và cá nhân nhạy cảm

LƯU Ý ST là thuật ngữ viết tắt của "phân loại bảo mật".

Hình 3 — Quy trình phân loại bảo mật

4.8 Ghi lại kết quả áp dụng quy trình phân loại bảo mật

Tổ chức phải ghi lại kết quả (ST1, ST2, ST3 hoặc ST4) của việc áp dụng quy trình phân loại bảo mật

cho từng sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ mà quy trình này được áp dụng, bao gồm cả trường hợp không xác định được nhu cầu áp dụng phương pháp tiếp cận chú trọng đến bảo mật ngoài việc bảo vệ thông tin thương mại và thông tin cá nhân nhạy cảm.

4.9 Yêu cầu phương pháp tiếp cận chú trọng đến bảo mật

Khi một sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ:

a) được xác định là nhạy cảm, cho dù toàn bộ hay một phần; và/hoặc

b) sẽ lưu giữ thông tin của bên thứ ba được xác định là nhạy cảm, ban quản lý cấp cao của tổ chức(các tổ chức) phải, theo các yêu cầu của tài liệu này, phát triển và triển khai phương pháp tiếp cận chú trọng đến bảo mật phù hợp và cân xứng.

4.10 Không yêu cầu phương pháp tiếp cận chú trọng đến bảo mật

Khi một sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ không được coi là nhạy cảm và không có quyền truy cập vào thông tin nhạy cảm của bên thứ ba khác, tổ chức(các tổ chức) phải xem xét liệu có lợi ích kinh doanh nào có thể thu được từ việc áp dụng phương pháp tiếp cận chú trọng đến bảo mật hay không.

LƯU Ý 1 Các tổ chức nên thực hiện các bước thích hợp để giảm thiểu các mối đe dọa phát sinh từ gian lận và

hoạt động tội phạm khác và từ các sự cố an ninh mạng.

LƯU Ý 2 Có khả năng các biện pháp bảo mật cơ bản liên quan đến thông tin cá nhân và

thông tin thương mại sẽ được yêu cầu trong các điều khoản của cuộc hẹn hoặc luật định.

LƯU Ý 3 Trừ khi tổ chức muốn áp dụng bất kỳ cấp độ bảo mật nào cao hơn, thì không cần thiết phải áp dụng các yêu cầu của Khoản 5 đến Khoản 9 cho sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ như hiện đang được đánh giá.

4.7 Xác định xem có cần áp dụng phương pháp tiếp cận chú trọng đến bảo mật hay không

Tổ chức(các tổ chức) sẽ áp dụng quy trình phân loại bảo mật được nêu trong Hình 3 để xác định xem có cần áp dụng phương pháp tiếp cận chú trọng đến bảo mật liên quan đến sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ hay không.

Ghi chú:

A Sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ, cũng như bất kỳ thông tin liên quan nào, toàn bộ hoặc một phần, cho dù đã được lên kế hoạch hay hiện có, có được coi là nhạy cảm (xem 4.3) không?

B Có thể truy cập hoặc đã có thể truy cập vào thông tin về một tổ chức khác, tài sản, sản phẩm hoặc

dịch vụ của tổ chức đó mà không được công khai (xem 4.4.1) không?

C Có thể truy cập thông tin về một tổ chức khác, tài sản, sản phẩm hoặc dịch vụ của tổ chức đó không được coi là nhạy cảm (xem 4.4.2) không?

Y Có

N Không

ST1 bảo vệ thông tin nhạy cảm liên quan đến sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ cũng như thông tin nhạy cảm của bên thứ ba bằng cách áp dụng Khoản 5 đến Khoản 9

ST2 bảo vệ thông tin nhạy cảm liên quan đến sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ bằng cách áp dụng Khoản 5 đến Khoản 9

ST3 bảo vệ thông tin nhạy cảm của bên thứ ba bằng cách áp dụng Khoản 5 đến Khoản 9. Bảo vệ mọi thông tin thương mại và cá nhân nhạy cảm

ST4 bảo vệ mọi thông tin thương mại và cá nhân nhạy cảm

LƯU Ý ST là thuật ngữ viết tắt của "phân loại bảo mật".

Hình 3 — Quy trình phân loại bảo mật

4.8 Ghi lại kết quả áp dụng quy trình phân loại bảo mật

Tổ chức phải ghi lại kết quả (ST1, ST2, ST3 hoặc ST4) của việc áp dụng quy trình phân loại bảo mật

cho từng sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ mà quy trình này được áp dụng, bao gồm cả trường hợp không xác định được nhu cầu áp dụng phương pháp tiếp cận chú trọng đến bảo mật ngoài việc bảo vệ thông tin thương mại và thông tin cá nhân nhạy cảm.

4.9 Yêu cầu phương pháp tiếp cận chú trọng đến bảo mật

Khi một sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ:

a) được xác định là nhạy cảm, cho dù toàn bộ hay một phần; và/hoặc

b) sẽ lưu giữ thông tin của bên thứ ba được xác định là nhạy cảm, ban quản lý cấp cao của tổ chức(các tổ chức) phải, theo các yêu cầu của tài liệu này, phát triển và triển khai phương pháp tiếp cận chú trọng đến bảo mật phù hợp và cân xứng.

4.10 Không yêu cầu phương pháp tiếp cận chú trọng đến bảo mật

Khi một sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ không được coi là nhạy cảm và không có quyền truy cập vào thông tin nhạy cảm của bên thứ ba khác, tổ chức(các tổ chức) phải xem xét liệu có lợi ích kinh doanh nào có thể thu được từ việc áp dụng phương pháp tiếp cận chú trọng đến bảo mật hay không.

LƯU Ý 1 Các tổ chức nên thực hiện các bước thích hợp để giảm thiểu các mối đe dọa phát sinh từ gian lận và

hoạt động tội phạm khác và từ các sự cố an ninh mạng.

LƯU Ý 2 Có khả năng các biện pháp bảo mật cơ bản liên quan đến thông tin cá nhân và

thông tin thương mại sẽ được yêu cầu trong các điều khoản của cuộc hẹn hoặc luật định.

LƯU Ý 3 Trừ khi tổ chức muốn áp dụng bất kỳ cấp độ bảo mật nào cao hơn, thì không cần thiết phải áp dụng các yêu cầu của Khoản 5 đến Khoản 9 cho sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ như hiện đang được đánh giá.

Sách học BIM & Revit, Tác giả : ThS.KTS.Nguyễn Phước Dự

(Nhấn Ctrl+V để Paste ảnh từ Clipboard)

.png)

.png)