Ths.KTS NGUYỄN PHƯỚC DỰ

Tài liệu học Revit, Tác giả : ThS.KTS.Nguyễn Phước Dự

Sách học BIM & Revit, Tác giả : ThS.KTS.Nguyễn Phước Dự

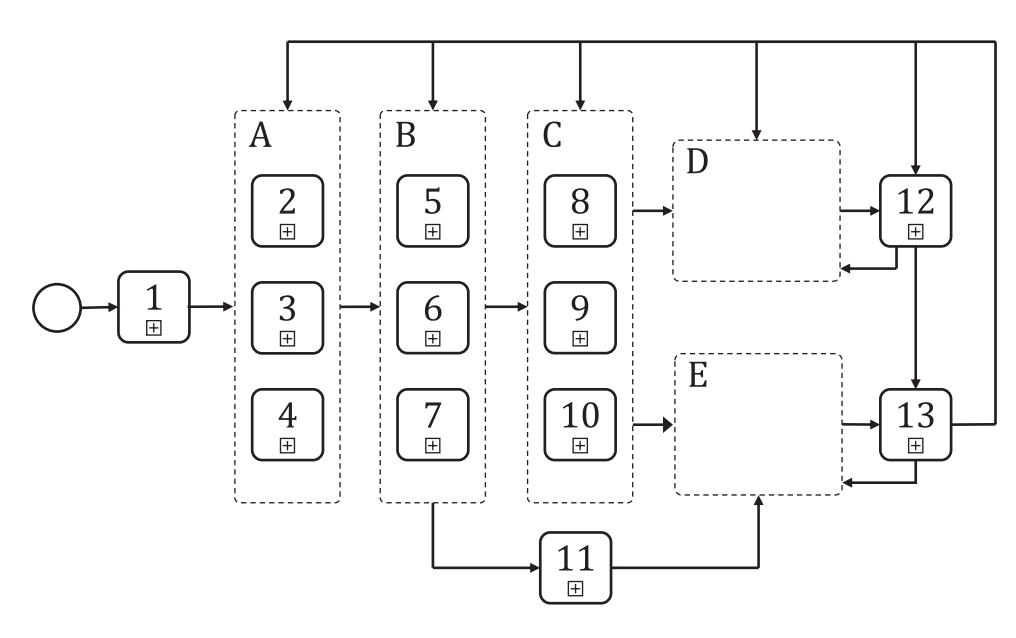

6 Xây dựng chiến lược bảo mật

6.1 Tổng quan

6.1.1 Tổ chức(các tổ chức) phải xây dựng và duy trì chiến lược bảo mật bao gồm:

a) hồ sơ về kết quả áp dụng quy trình phân loại bảo mật;

b) các sắp xếp về quản trị, trách nhiệm giải trình và trách nhiệm đối với phương pháp tiếp cận chú trọng đến bảo mật;

c) đánh giá các rủi ro bảo mật cụ thể đối với tổ chức(các tổ chức) phát sinh từ

tính khả dụng cao hơn của thông tin, tích hợp các dịch vụ và hệ thống, và sự phụ thuộc ngày càng tăng vào

các hệ thống dựa trên công nghệ (xem 6.2);

d) các biện pháp giảm thiểu rủi ro tiềm ẩn để giải quyết các rủi ro bảo mật đó và các biện pháp giảm thiểu

cần được triển khai (xem 6.3);

e) tóm tắt các rủi ro bảo mật được dung thứ và các rủi ro bảo mật được dung thứ còn lại (xem 6.4); và

f) các cơ chế để xem xét và cập nhật chiến lược bảo mật (xem 6.5).

LƯU Ý Các nguyên tắc, khuôn khổ và quy trình quản lý rủi ro ở cấp độ chung được cung cấp bởi ISO 31000.

6.1.2 Chiến lược bảo mật phải xem xét các yêu cầu và tiêu chuẩn của pháp luật đã được xác định là có liên quan đến sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ.

6.1.3 Chiến lược bảo mật phải được ban quản lý cấp cao của tổ chức(các tổ chức) phê duyệt.

6.1.4 Việc truy cập vào bất kỳ phần nào của chiến lược bảo mật xác định các khía cạnh nhạy cảm của sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ hoặc nêu chi tiết các rủi ro bảo mật đã xác định phải được quản lý trên cơ sở cần biết nghiêm ngặt, với tất cả thông tin đó phải tuân theo các biện pháp bảo mật, phù hợp với mức độ rủi ro, liên quan đến việc tạo, xử lý và lưu trữ thông tin.

6.2 Đánh giá rủi ro bảo mật

6.2.1 Tổ chức(các tổ chức) phải đánh giá các rủi ro bảo mật cụ thể phát sinh từ tính khả dụng cao hơn của thông tin, tích hợp các dịch vụ và hệ thống và sự phụ thuộc ngày càng tăng vào các hệ thống dựa trên công nghệ, bằng cách đánh giá:

a) các mối đe dọa tiềm ẩn;

b) các lỗ hổng tiềm ẩn;

c) bản chất của tác hại có thể gây ra cho sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ, cũng như cho nhân viên và công dân và cho môi trường xung quanh; và

d) khả năng lỗ hổng sẽ bị khai thác và gây ra tác động đó.

LƯU Ý Khi đánh giá các rủi ro bảo mật, có thể sử dụng cùng một phương pháp chấm điểm rủi ro tại nơi khác trong tổ chức.

6.2.2 Khi thông tin đã được công bố, đánh giá rủi ro bảo mật phải cân nhắc rằng khi thông tin đã được công bố trên internet hoặc được công khai theo cách khác, thì hầu như không thể xóa, hủy, gỡ bỏ hoặc bảo mật tất cả các bản sao của thông tin đó.

6.2.3 Khi áp dụng, đánh giá rủi ro bảo mật phải bao gồm các rủi ro bảo mật liên quan đến việc truy cập vào thông tin của các tổ chức khác mà thông tin đó không được công khai.

6.3 Phát triển các biện pháp giảm thiểu rủi ro bảo mật

6.3.1 Tổ chức phải xác định và ghi lại các biện pháp giảm thiểu khả thi cho từng rủi ro bảo mật hoặc tổ hợp các rủi ro đã xác định.

6.3.2 Khi xác định và ghi lại các biện pháp giảm thiểu khả thi, tổ chức phải xem xét các biện pháp kiểm soát và yêu cầu bảo mật về mặt nhân sự, vật lý và kỹ thuật xung quanh việc quản lý thông tin.

LƯU Ý 1 Sự tương tác giữa các biện pháp kiểm soát về mặt nhân sự, vật lý và kỹ thuật có thể bị các tác nhân đe dọa khai thác nếu các liên kết giữa các lĩnh vực này chưa được xem xét.

LƯU Ý 2 Các biện pháp giảm thiểu được phát triển cũng có thể nhằm mục đích bảo tồn hoặc bảo vệ giá trị thương mại, kinh tế và xã hội.

LƯU Ý 3 Thông tin về các loại kiểm soát bảo mật và các yếu tố quản lý thông tin có trong Phụ lục B.

6.3.3 Khi đánh giá từng biện pháp giảm thiểu tiềm năng, tổ chức phải xem xét:

a) chi phí của biện pháp giảm thiểu và việc thực hiện biện pháp đó;

b) mức giảm rủi ro có thể đạt được và mức rủi ro còn lại;

c) tác động chi phí dự kiến của biện pháp giảm thiểu;

d) các tác động khác mà biện pháp giảm thiểu có thể gây ra cho tài sản (có thể bao gồm khả năng sử dụng,

hiệu quả và hình thức);

e) khả năng biện pháp đó tạo ra thêm các lỗ hổng; và

f) liệu biện pháp đó có mang lại bất kỳ lợi ích kinh doanh nào khác hay không.

LƯU Ý Lợi ích kinh doanh có thể bao gồm việc giảm rủi ro kinh doanh tổng thể và đảm bảo rằng giá trị của tài sản, bao gồm thông tin, được hiểu rõ.

6.3.4 Tổ chức phải sử dụng kết quả đánh giá để xác định biện pháp giảm thiểu nào, nếu có, được đưa ra.

LƯU Ý Một biện pháp giảm thiểu tương xứng là biện pháp thực dụng, phù hợp và tiết kiệm chi phí.

6.4 Ghi chép các rủi ro bảo mật còn lại và được chấp nhận

6.4.1 Sau khi phát triển các biện pháp giảm thiểu bảo mật, tổ chức phải xác định và ghi lại mọi rủi ro bảo mật còn lại.

6.4.2 Tổ chức phải tiếp tục các quy trình đánh giá rủi ro bảo mật và phát triển các biện pháp giảm thiểu rủi ro bảo mật đối với các rủi ro bảo mật này cho đến khi đạt đến điểm mà mức độ chấp nhận rủi ro của từng tổ chức hoặc mức độ chấp nhận rủi ro của các tổ chức tập thể không bị vượt quá.

6.4.3 Tổ chức phải ghi chép các rủi ro bảo mật được chấp nhận

6.5 Xem xét chiến lược bảo mật

6.5.1 Tổ chức phải thiết lập một cơ chế phù hợp để thực hiện các đợt xem xét định kỳ và theo sự kiện đối với chiến lược bảo mật, bao gồm hiệu quả của các biện pháp giảm thiểu đã áp dụng, để kiểm tra xem chiến lược có còn phù hợp với mục đích hay không.

6.5.2 Các đợt xem xét theo sự kiện phải được thực hiện khi có những thay đổi về chính trị, kinh tế, xã hội, tổ chức, công nghệ, pháp lý hoặc môi trường xảy ra có thể tác động đáng kể đến sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ, cũng như thông tin hoặc sự kiện liên quan xảy ra làm lộ ra các lỗ hổng chưa được dự đoán trước.

6.5.3 Các đợt xem xét phải xem xét đến tác động tiềm ẩn đối với các cuộc hẹn hiện tại có khả năng

bị ảnh hưởng bởi những thay đổi đáng kể đối với các biện pháp giảm thiểu, đặc biệt là khi những thay đổi này cấu thành sự thay đổi về phạm vi.

6.5.4 Sau khi xem xét, chiến lược bảo mật phải được cập nhật để phản ánh mọi thay đổi đối với các mối đe dọa, các lỗ hổng, rủi ro bảo mật phát sinh và/hoặc các biện pháp giảm thiểu rủi ro bảo mật.

6.5.5 Việc thực hiện mỗi đợt đánh giá sẽ được ghi lại và lưu giữ như một phần của chiến lược bảo mật.

6.5.6 Việc truy cập vào bất kỳ phần nào của đợt đánh giá xác định các khía cạnh nhạy cảm của sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ, hoặc nêu chi tiết các rủi ro bảo mật đã xác định, sẽ được quản lý trên cơ sở cần biết nghiêm ngặt, với tất cả các thông tin đó phải tuân theo các biện pháp bảo mật, phù hợp với mức độ rủi ro, liên quan đến việc tạo, phân phối, sử dụng, lưu trữ, xử lý và hủy bỏ thông tin đó.

6.1 Tổng quan

6.1.1 Tổ chức(các tổ chức) phải xây dựng và duy trì chiến lược bảo mật bao gồm:

a) hồ sơ về kết quả áp dụng quy trình phân loại bảo mật;

b) các sắp xếp về quản trị, trách nhiệm giải trình và trách nhiệm đối với phương pháp tiếp cận chú trọng đến bảo mật;

c) đánh giá các rủi ro bảo mật cụ thể đối với tổ chức(các tổ chức) phát sinh từ

tính khả dụng cao hơn của thông tin, tích hợp các dịch vụ và hệ thống, và sự phụ thuộc ngày càng tăng vào

các hệ thống dựa trên công nghệ (xem 6.2);

d) các biện pháp giảm thiểu rủi ro tiềm ẩn để giải quyết các rủi ro bảo mật đó và các biện pháp giảm thiểu

cần được triển khai (xem 6.3);

e) tóm tắt các rủi ro bảo mật được dung thứ và các rủi ro bảo mật được dung thứ còn lại (xem 6.4); và

f) các cơ chế để xem xét và cập nhật chiến lược bảo mật (xem 6.5).

LƯU Ý Các nguyên tắc, khuôn khổ và quy trình quản lý rủi ro ở cấp độ chung được cung cấp bởi ISO 31000.

6.1.2 Chiến lược bảo mật phải xem xét các yêu cầu và tiêu chuẩn của pháp luật đã được xác định là có liên quan đến sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ.

6.1.3 Chiến lược bảo mật phải được ban quản lý cấp cao của tổ chức(các tổ chức) phê duyệt.

6.1.4 Việc truy cập vào bất kỳ phần nào của chiến lược bảo mật xác định các khía cạnh nhạy cảm của sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ hoặc nêu chi tiết các rủi ro bảo mật đã xác định phải được quản lý trên cơ sở cần biết nghiêm ngặt, với tất cả thông tin đó phải tuân theo các biện pháp bảo mật, phù hợp với mức độ rủi ro, liên quan đến việc tạo, xử lý và lưu trữ thông tin.

6.2 Đánh giá rủi ro bảo mật

6.2.1 Tổ chức(các tổ chức) phải đánh giá các rủi ro bảo mật cụ thể phát sinh từ tính khả dụng cao hơn của thông tin, tích hợp các dịch vụ và hệ thống và sự phụ thuộc ngày càng tăng vào các hệ thống dựa trên công nghệ, bằng cách đánh giá:

a) các mối đe dọa tiềm ẩn;

b) các lỗ hổng tiềm ẩn;

c) bản chất của tác hại có thể gây ra cho sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ, cũng như cho nhân viên và công dân và cho môi trường xung quanh; và

d) khả năng lỗ hổng sẽ bị khai thác và gây ra tác động đó.

LƯU Ý Khi đánh giá các rủi ro bảo mật, có thể sử dụng cùng một phương pháp chấm điểm rủi ro tại nơi khác trong tổ chức.

6.2.2 Khi thông tin đã được công bố, đánh giá rủi ro bảo mật phải cân nhắc rằng khi thông tin đã được công bố trên internet hoặc được công khai theo cách khác, thì hầu như không thể xóa, hủy, gỡ bỏ hoặc bảo mật tất cả các bản sao của thông tin đó.

6.2.3 Khi áp dụng, đánh giá rủi ro bảo mật phải bao gồm các rủi ro bảo mật liên quan đến việc truy cập vào thông tin của các tổ chức khác mà thông tin đó không được công khai.

6.3 Phát triển các biện pháp giảm thiểu rủi ro bảo mật

6.3.1 Tổ chức phải xác định và ghi lại các biện pháp giảm thiểu khả thi cho từng rủi ro bảo mật hoặc tổ hợp các rủi ro đã xác định.

6.3.2 Khi xác định và ghi lại các biện pháp giảm thiểu khả thi, tổ chức phải xem xét các biện pháp kiểm soát và yêu cầu bảo mật về mặt nhân sự, vật lý và kỹ thuật xung quanh việc quản lý thông tin.

LƯU Ý 1 Sự tương tác giữa các biện pháp kiểm soát về mặt nhân sự, vật lý và kỹ thuật có thể bị các tác nhân đe dọa khai thác nếu các liên kết giữa các lĩnh vực này chưa được xem xét.

LƯU Ý 2 Các biện pháp giảm thiểu được phát triển cũng có thể nhằm mục đích bảo tồn hoặc bảo vệ giá trị thương mại, kinh tế và xã hội.

LƯU Ý 3 Thông tin về các loại kiểm soát bảo mật và các yếu tố quản lý thông tin có trong Phụ lục B.

6.3.3 Khi đánh giá từng biện pháp giảm thiểu tiềm năng, tổ chức phải xem xét:

a) chi phí của biện pháp giảm thiểu và việc thực hiện biện pháp đó;

b) mức giảm rủi ro có thể đạt được và mức rủi ro còn lại;

c) tác động chi phí dự kiến của biện pháp giảm thiểu;

d) các tác động khác mà biện pháp giảm thiểu có thể gây ra cho tài sản (có thể bao gồm khả năng sử dụng,

hiệu quả và hình thức);

e) khả năng biện pháp đó tạo ra thêm các lỗ hổng; và

f) liệu biện pháp đó có mang lại bất kỳ lợi ích kinh doanh nào khác hay không.

LƯU Ý Lợi ích kinh doanh có thể bao gồm việc giảm rủi ro kinh doanh tổng thể và đảm bảo rằng giá trị của tài sản, bao gồm thông tin, được hiểu rõ.

6.3.4 Tổ chức phải sử dụng kết quả đánh giá để xác định biện pháp giảm thiểu nào, nếu có, được đưa ra.

LƯU Ý Một biện pháp giảm thiểu tương xứng là biện pháp thực dụng, phù hợp và tiết kiệm chi phí.

6.4 Ghi chép các rủi ro bảo mật còn lại và được chấp nhận

6.4.1 Sau khi phát triển các biện pháp giảm thiểu bảo mật, tổ chức phải xác định và ghi lại mọi rủi ro bảo mật còn lại.

6.4.2 Tổ chức phải tiếp tục các quy trình đánh giá rủi ro bảo mật và phát triển các biện pháp giảm thiểu rủi ro bảo mật đối với các rủi ro bảo mật này cho đến khi đạt đến điểm mà mức độ chấp nhận rủi ro của từng tổ chức hoặc mức độ chấp nhận rủi ro của các tổ chức tập thể không bị vượt quá.

6.4.3 Tổ chức phải ghi chép các rủi ro bảo mật được chấp nhận

6.5 Xem xét chiến lược bảo mật

6.5.1 Tổ chức phải thiết lập một cơ chế phù hợp để thực hiện các đợt xem xét định kỳ và theo sự kiện đối với chiến lược bảo mật, bao gồm hiệu quả của các biện pháp giảm thiểu đã áp dụng, để kiểm tra xem chiến lược có còn phù hợp với mục đích hay không.

6.5.2 Các đợt xem xét theo sự kiện phải được thực hiện khi có những thay đổi về chính trị, kinh tế, xã hội, tổ chức, công nghệ, pháp lý hoặc môi trường xảy ra có thể tác động đáng kể đến sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ, cũng như thông tin hoặc sự kiện liên quan xảy ra làm lộ ra các lỗ hổng chưa được dự đoán trước.

6.5.3 Các đợt xem xét phải xem xét đến tác động tiềm ẩn đối với các cuộc hẹn hiện tại có khả năng

bị ảnh hưởng bởi những thay đổi đáng kể đối với các biện pháp giảm thiểu, đặc biệt là khi những thay đổi này cấu thành sự thay đổi về phạm vi.

6.5.4 Sau khi xem xét, chiến lược bảo mật phải được cập nhật để phản ánh mọi thay đổi đối với các mối đe dọa, các lỗ hổng, rủi ro bảo mật phát sinh và/hoặc các biện pháp giảm thiểu rủi ro bảo mật.

6.5.5 Việc thực hiện mỗi đợt đánh giá sẽ được ghi lại và lưu giữ như một phần của chiến lược bảo mật.

6.5.6 Việc truy cập vào bất kỳ phần nào của đợt đánh giá xác định các khía cạnh nhạy cảm của sáng kiến, dự án, tài sản, sản phẩm hoặc dịch vụ, hoặc nêu chi tiết các rủi ro bảo mật đã xác định, sẽ được quản lý trên cơ sở cần biết nghiêm ngặt, với tất cả các thông tin đó phải tuân theo các biện pháp bảo mật, phù hợp với mức độ rủi ro, liên quan đến việc tạo, phân phối, sử dụng, lưu trữ, xử lý và hủy bỏ thông tin đó.

Sách học BIM & Revit, Tác giả : ThS.KTS.Nguyễn Phước Dự

(Nhấn Ctrl+V để Paste ảnh từ Clipboard)

.png)

.png)